Все, что вы хотели знать о вирусах на сайтах, но боялись спросить

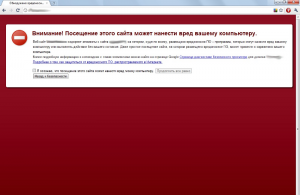

Вам никогда не приходилось при попытке зайти на какой-нибудь сайт натыкаться на предостережения вашего браузера (например, «Внимание! Посещение этого сайта может нанести вред вашему компьютеру!») или антивируса?

Наверняка приходилось, и не раз. И вдруг однажды вы наблюдаете подобную ситуацию при попытке зайти на ваш собственный сайт.

Что, собственно, происходит?

Ваш сайт заражен вирусом.

Как это работает?

Если присмотреться к исходному коду зараженной страницы вашего сайта, можно без труда обнаружить код, который вы явно туда не добавляли. Выглядеть он будет примерно так:

<iframe src=»http://**********» width=1 height=1 style=»visibility:hidden;position:absolute»></iframe>

Этот код является замаскированной, невидимой при просмотре страниц ссылкой на скачивание вируса, работающего по принципу троянского коня.

Попадая на ваш компьютер, «троянец» начинает систематично «коллекционировать» данные для входа на аккаунты FTP, которые вы храните в настройках ваших FTP-клиентов — Проводника MS Windows, CuteFTP, Total Commander, пр.

Получив данные для входа, вирус соединяется с этими аккаунтами и начинает искать индексные файлы размещаемых сайтов — index.htm, index.html, index.php, default.html и прочие. В найденные файлы он дописывает строку, которую вы видите выше — то есть, ссылку на скачивание самого себя. Так замыкается порочный круг распространения вируса: теперь все посетители вашего сайта, заходящие на главную его страницу, рискуют заразиться.

И кто же виноват? Мой хостинг-провайдер?

Нет, ваш хостинг-провайдер не виноват. Виноваты — вы.

Да почему же я-то виноват? Ведь мой хостинг взломали!

Фокус в том, что ваш хостинг никто не ломал. Вирус распространяется, совершая заход на ваш хостинговый аккаунт под совершенно легально созданной учетной записью, данные которой он находит сохраненными в ваших FTP-клиентах.

Как-то не верится, что взлома не было!

В отдельных случаях взлом таки бывает. Правда, взламывают не аккаунт хостинга: заражение сайта происходит через уязвимость в скриптах системы управления вашим сайтом (CMS) или ее расширений. Однако и в этом случае вины хостинг-провайдера нет: на уязвимости в размещаемых на его серверах сайтах он никак влиять не может. Своевременное обновление версии используемого вами программного обеспечения — это исключительно ваша забота.

И что теперь делать?

Как и при заражении любым другим вирусом — лечиться.

Первым делом необходимо установить на ваш компьютер хороший антивирус с самой новой вирусной базой. Проверьте ваш компьютер как следует: наверняка антивирус найдет много вещей, которые вас неприятно удивят.

По завершении проверки, убедившись, что ваш компьютер «чист», смените пароли на всех ваших аккаунтах FTP, и сделайте так, чтобы новый пароль не сохранялся в ваших FTP-клиентах!

Загрузите на сервер резервную копию вашего сайта, убедившись предварительно, что файлы в ней не заражены вирусом. Если локальной копии сайта у вас не имеется, обратитесь к хостинг-провайдеру с просьбой такую копию предоставить: если вы заметили изменения в вашем сайте оперативно, незараженная копия у вашего хостера наверняка имеется.

Обновите вашу CMS и используемые в ней расширения (plugins). Удалите расширения, назначения которых вы не знаете, или историю появления которых вы не можете вспомнить.

Если же вы заметили проблему не сразу, а по прошествии значительного времени, и ни у вас, ни у хостинг-провайдера уже нет незараженной копии вашего сайта, сайт нужно «лечить» — тщательно искать все вхождения вредоносного кода и руками их удалять. У некоторых хостинг-провайдеров есть специально написанный скрипт для автоматизции этой процедуры: обратитесь в службу поддержки, скорее всего, вам помогут.

А можно как-нибудь избежать заражения?

Можно основательно минимизировать риск заражения, если соблюсти ряд несложных условий:

- Не пренебрегайте антивирусами.

- Ежедневно обновляйте антивирусные базы.

- Не сохраняйте пароли в программах, которые вы используете для работы с FTP: вводите пароль руками при каждом новом заходе!

- Убедитесь, что ваш хостинг-провайдер осуществляет регулярное резервное копирование вашего сайта и сохраняет копии за несколько последних дней.

- Не ленитесь не реже одного раза в месяц скачивать на локальный компьютер резервную копию вашего сайта.

- Обновляйте используемую вами CMS, используйте только актуальные версии.

- Обновляйте используемые вами расширения для CMS.

- Не используйте расширения и скрипты, взятые из непроверенных источников.

- Ограничьте список IP-адресов, с которых разрешено соединяться с вашим аккаунтом FTP. Это можно сделать в разделе «Управление FTP» в панели управления хостингом.

Как видите, уберечься от угрозы абсолютно не сложно. Желаем вашим сайтам «здоровья», а вам — спокойствия!

После того как вирус удалить с сайта надо что-нибудь делать чтобы исчез этот рисунок с предупреждением? или оно само потом исчезнет (когда?)? спасибо

Добрый вечер, Мария.

Если я правильно понял, Вы интересуетеь, что нужно сделать, чтобы Google перестал считать Ваш сайт вредоносным.

В справке раздела «Инструменты для веб-мастеров» имеется исчерпывающая статья О вредоносном ПО и взломе сайтов, в которой рекомендуется после устранения заражения произвести Запрос на антивирусную проверку сайта. По информации из того же источника, эта процедура может занять около суток.

Не понял одного. Цель существования этого вируса какова? Распространяться исключительно с целью распространения?

Добрый день, Олег.

Как правило, зараженный компьютер используется или для рассылки спама, или как узел ботнета (т.н. «зомби») — в качестве прокси или атакующего элемента.

Теоретически, владельцем зараженного компьютера, с которого осуществляются деструктивные действия, со временем могут заинтересоваться правоохранительные органы.

С моего сайта, когда-то были осуществлёны DDOS атаки… та хостер… дай бог ему здоровье, полечил…. и все стало на свои места… По поводу прописанния айпишника в ftpaccess , это хорошая идея… нужно этим заняться…

Действительно, для всех, кто занимается администрированием сайтов с вполне конкретных статических адресов, настоятельно рекомендовано ограничивать доступ к FTP описанным в статье способом.

Ну, и не терять общей бдительности, разумеется!

Статья неактуальна. Почему-то запрет доступа через ftpaccess на вашем хостинге не работает

Статья более чем актуальна. Возможность ограничения доступа через .ftpaccess в ближайшие дни вновь появится.

статья напоминает рекомендации по сохранению здоровья: не пить, не курить и никаких половых отношений. Придерживаясь рекомендаций данной статьи: не запоминать доступ по FTP все равно не будешь застрахован от вирусов. Намедни вирус попал на сайт существующий только пять -шесть дней. Естественно, что на него заходят только заранее известные люди,т.е. доступ ограничен по количеству посетителей.

Так откуда он взялся?

Так же не понятно: если на хосте автоматически дублируют все сайты, то проверяют ли их на вирусы? Ясно только, что ни хозяин хоста ни владелец сайтов не заинтересованы в вирусах. Однако, сразу ищут виновных друг у друга. Таким кивание организационно проблему не решите.

Можно согласиться, что любой зараженный сайт является источником проблем для других сайтов. Но, в этом случае служба по контролю за вирусами на хосте должна существовать обязательно.

Слабоватенькая статья.

Возраст и известность сайта не влияют на вероятность заражения вирусами, поскольку описанные в статье злонамеренные действия направлены на сайты в принципе, а не на конкретный ресурс. Однажды созданный вирус распространяется самостоятельно. Помочь в его распространении, сами того не желая, могут «мирные» владельцы сайтов: сохранить пароль в FTP-клиенте, добавить к системе управления сайтом расширение из непроверенного источника, не обновить вовремя программное обеспечение. Вероятно, в вашем случае произошло одно из вышеперечисленного.

Наша принципиальная позиция заключается в том, что лечить нужно не следствие, а причину. Мы можем провести проверку сайта на вирусы по запросу клиента, однако лучшее лечение — профилактическое. Именно поэтому мы стараемся донести до наших клиентов информацию о том, как свести риск заражения к минимуму.

Печально, но мой сайт заражен.

Я даже не получила паролей от своего сайта- веб мастер еще работпает над ним, а уже был взлом и сегодня Касперский пищит о заражении трояном…ЧТО ЗА ЧЕРТ?Получается, что еще не курил,не пил,не вел половую жизнь,а уже на грани жизни и смерти?!

Причем,даже веб мастер не заходил на сайт вторую неделю-каникулы.Я раз в день заглядываю,как простой посетитель….так КАКИМ ОБРАЗОМ ТРОЯН ПОПАЛ НА САЙТ?Кто объяснит?

Алиса, здравствуйте. К сожалению, то, что у Вас нет доступа к сайту, не исключает возникновения проблем, описанных в нашей статье. Можем посоветовать Вам подробно описать проблему разработчику, который на данный момент занимается сайтом, и ждать его комментариев. И запаситесь терпением. Всё лечится 🙂

Прошу исправить статью, а именно убрать в конце про ftpaccess.

В 2011 ваш хостинг сначала перестал поддерживать этот файл (ответ техподдержки: «Невозможность использования файла .ftpaccess связана с обнаруженной уязвимостью в используемом ранее ПО для работы с FTP»). Приходилось через неё (техподдержку) добавлять разрешенные IP для FTP.

Теперь же и это убрали, а судя по ответу техподдержки, либо им лень этим заниматься, либо кто-то свыше приказал посылать всех с просьбой фильтровать IP, т.к техническая возможность по-прежнему есть.

Зато рекламируют функцию защиты от перебора паролей FTP, но она и рядом не стояла с функцией ограничения по IP!

В общем, очень печально, пишите статьи про безопасность и сами же не даёте её реализовывать.

Dim565, спасибо, статью актуализировали. В 2010 году, когда она была написана, файл .ftpaccess действительно поддерживался, затем была обнаружена уязвимость, о которой Вы упомянули. Теперь же в панели управления хостингом можно ограничивать доступ к FTP по IP.

Забыл отписаться здесь 🙂

Спасибо громадное, что добавили эту полезную вещь в панель управления, реально помогает!