Обеспечиваем безопасность сайтов на CMS Joomla!

В этом месяце сайты, созданные на Joomla!, второй по популярности CMS в Рунете, подверглись масштабной автоматизированной атаке злоумышленников.

Только 14 декабря текущего года команда разработки Joomla! выпустила срочное обновление безопасности, которое закрывает обнаруженную критическую уязвимость CMS, позволяющую удаленно вносить вредоносный код в файлы сайтов. Такой пробел в безопасности актуален для всех версий Joomla, начиная с 1.5.0, выпущенной в 2008 году.

Если Ваши сайты созданы на Joomla!, возможно, их файлы тоже были заражены. Пожалуйста, прочитайте наши рекомендации по обнаружению вредоносного кода и очистке от него файлов сайта.

В первую очередь, мы рекомендуем произвести обновление CMS Joomla! из дистрибутивов, соответствующих Вашей текущей версии, получить которые можно с официального сайта разработчика.

Поскольку злоумышленники уже могли воспользоваться уязвимостью CMS и заразить файлы Вашего сайта ранее, настоятельно рекомендуем прямо сейчас, не откладывая, провести проверку на наличие вредоносного кода.

Зачем это делать: если файлы Вашего сайта уже заражены, в любой момент киберпреступники могут инициировать вредоносную активность на аккаунте (рассылать спам, осуществлять DDoS/BruteForce атаки, распространять вирусы, перенаправлять посетителей Вашего сайта на фишинговые страницы), а мы будем вынуждены заблокировать Ваш аккаунт. Подробно о причинах взломов сайтов и методах удаления вредоносного кода с сайта мы уже писали ранее в нашем блоге.

В этой статье мы предлагаем Вам ряд простых рекомендаций, которые позволят оперативно обезопасить сайт своими силами, без привлечения специалистов.

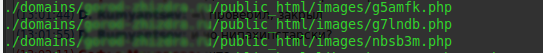

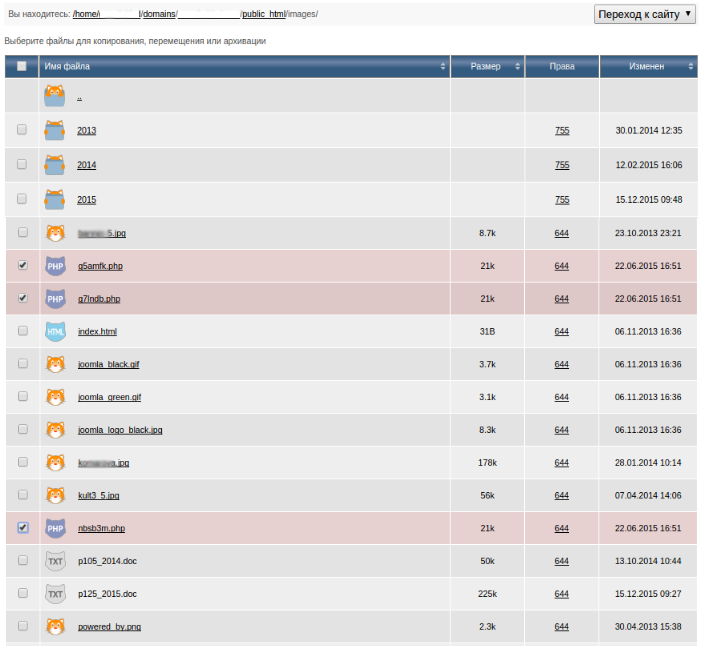

Мы исследовали несколько случаев произошедших взломов и выяснили, что заражение происходит в результате POST-запросов к скриптам вида random.php, расположенным в директориях images, где random.php — это файл с расширением .php и произвольным, не имеющим смысла, набором символов в названии, например g4anfk.php.

Такие файлы Вы можете найти, воспользовавшись функционалом «Поиск файлов» файлового менеджера Панели управления. Нажмите на кнопку «Файлы» в верхнем меню, перейдите в корневую директорию Вашего сайта, созданного на основе CMS Joomla!, а затем — в директорию images. Нажмите на «Поиск файлов» и введите в строку поиска «*.php».

Если результат поиска не пуст, то есть Вы нашли файлы вида *.php, необходимо произвести следующие действия:

* заблокировать доступ к сайту для посетителей средствами Панели администрирования, либо из раздела «Управление сайтами» Панели управления хостингом,

* произвести восстановление файлов сайта из самой ранней доступной резервной копии, инструкция по восстановлению доступна на нашем сайте,

* после восстановления необходимо снова проверить директорию images и удалить файл, если он по-прежнему там размещен,

* повторно произвести проверку на наличие вредоносного кода (проверить файлы сайта могут по Вашей просьбе наши специалисты, для этого необходимо обратиться в службу поддержки по электронной почте support@sprinthost.ru),

* если Вы все еще видите зараженные файлы, следует заменить их на заведомо безопасные, получить которые можно из дистрибутива CMS и её расширений,

* изменить пароль администратора в Панели администрирования сайта,

* изменить пароль от Панели управления хостингом и основного FTP-аккаунта,

* обновить CMS и расширения до последней стабильной версии.

Выполнив указанные несложные действия, Вы обезопасите себя и посетителей своих сайтов от действий злоумышленников.

Поскольку атака на сайты, созданные на Joomla!, была действительно масштабной, мы настоятельно рекомендуем Вам обратиться к разработчикам сайта для проверки файлов на наличие вредоносного содержимого, даже если файлов вида *.php в директории images нет, а затем обновить CMS.