2013 год: что изменилось?

Оглядываемся на прошедший 2013-й: чем он нам запомнится? Что изменилось за эти 12 месяцев?

Оглядываемся на прошедший 2013-й: чем он нам запомнится? Что изменилось за эти 12 месяцев?

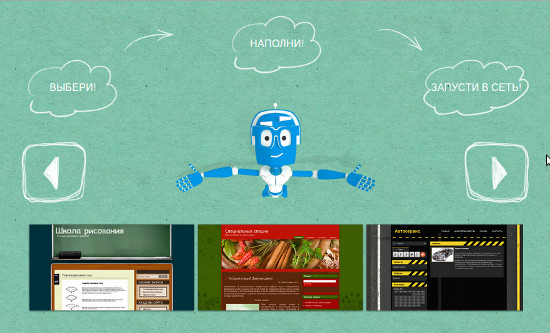

У нас радость, которую мы ждали давно и которой спешим поделиться с вами! Наконец увидел свет наш новый сервис — СпринтСайт. Сервис, на котором каждый может создать свой собственный готовый, рабочий, на 100% полноценный сайт буквально в два клика. Сейчас новорожденный функционирует в режиме бета-теста и мы приглашаем вас присоединиться к тестированию!

Недавно нам стало известно, что некоторым нашим клиентам были отправлены письма мошеннического содержания, содержащие просьбу об авторизации в Панели управления хостингом по предложенной ссылке.

Письмо начиналось с обращения «Уважаемый клиент SPRINTHOST.RU!». Такое абстрактное обращение — первое, что должно было бы насторожить получателя. В нашей компании принято обращаться к адресату, отмечая, владельцем какого аккаунта он является. Упоминание личных данных в информационном письме — это один из способов, позволяющих обезопасить клиентов от фишинговых атак, поскольку фишерам личные данные неизвестны.

Второе, что должно насторожить — попытки заставить вас действовать быстро и необдуманно: автор письма может нагнетатать ситуацию, требовать немедленной реакции на письмо или рассказывать о возможности «упустить» крупный выигрыш.

Целью фишинговой атаки является получение конфиденциальных данных пользователей: логинов и паролей. Посредством ссылки в письме мошенники отправляют пользователя на фальшивый сайт, внешний вид которого повторяет вид сайта имитируемого. Страница сайта содержит форму для ввода данных, где требуется пройти авторизацию.

Злоумышленники рассчитывают воспользоваться низким уровнем пользовательских знаний о сетевой безопасности или просто сыграть на человеческом факторе и выманить логин и пароль без использования технических средств: жертва передаст свои данные добровольно.

Читать далее

Взлом сайта внешне похож на заражение компьютера вирусом: злоумышленник, часто в автоматическом режиме, «заражает» сайт, размещая на нем вредоносный код, после чего помимо основной работы сайта на нем в скрытой форме ведется вредоносная деятельность, инициируемая злоумышленником. В этом случае очевидным на первый взгляд решением представляется возможность «вылечить» сайт с помощью антивируса. К сожалению, антивирусного решения, которое могло бы проверить исходный код сайта и обнаружить или удалить с него вредоносный код, в настоящий момент не существует.

Статья отвечает на вопросы:

Взлом сайта — это получение злоумышленником несанкционированного доступа к файлам сайта или к разделу администрирования системы управления сайтом. Взломы сайтов бывают двух видов:

В результате взлома злоумышленник может загружать на сайт произвольные файлы, запускать скрипты, модифицировать содержимое сайта, а также перехватывать данные, которыми сайт обменивается с посетителями. Взламывая сайт, злоумышленник, во-первых, получает бесплатный и анонимный хостинг для выполнения любых скриптов и для размещения любой информации в пределах взломанного сайта или для рассылки спама, а во-вторых, он получает доступ к аудитории сайта и может со страниц сайта заражать компьютеры посетителей вирусами или перенаправлять их на мошеннические сайты.

Взломанные сайты могут также использоваться для осуществления атак DDoS, взлома других сайтов и для запуска любых других вредоносных программ, так как аккаунт хостинга, на котором размещается сайт, — это полноценный пользовательский аккаунт операционной системы на сервере хостинга, позволяющий запускать любые приложения.

Читать далее